Ce cas va forcement vous arriver : vous devez déployer une machine qui va intégrer un domaine tout en retardant l’application des GPO afin de ne pas compromettre votre déploiement !!...

La solution (inspirée par Steven Yarnot, merci à lui !) consiste à désactiver le service GpSvc (Group Policy Service) le temps de l’installation et à le réactiver à la fin de celle-ci. Comme ce service ne peut pas être désactivé même avec des droits d’admin, nous allons nous aider de PsExec afin d’obtenir des privilèges système.

Prérequis

- L’exécutable PsExec de SysInternal

- Mon script de désactivation des GPO : ZTIGPOBlocker.wsf

Installation

Copiez PsExec dans les répertoires ..\Tools\x86 et ..\Tools\x64 de votre DeploymentShare.

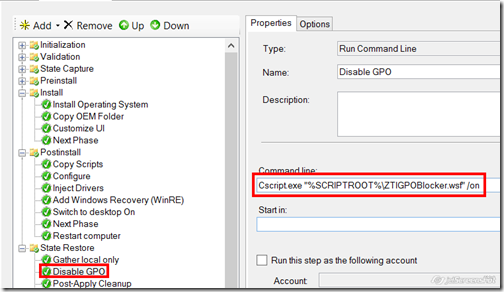

Puis dans MDT ouvrez votre Task Sequence et ajoutez le script ZTIGPOBlocker.wsf juste après l’étape Gather local only dans la section State Restore.

La commande à saisir est Cscript.exe "%SCRIPTROOT%\ZTIGPOBlocker.wsf" /on

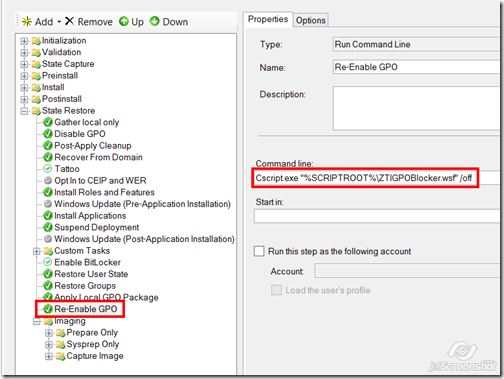

Nous allons également ajouter l’étape de réactivation des GPO en fin de déploiement : Toujours dans la section State Restore juste après l’étape Apply Local GPO Package ajoutez la commande Cscript.exe "%SCRIPTROOT%\ZTIGPOBlocker.wsf" /off comme décrit sur l’image ci-dessous :

Votre bloqueur de GPO est prêt !

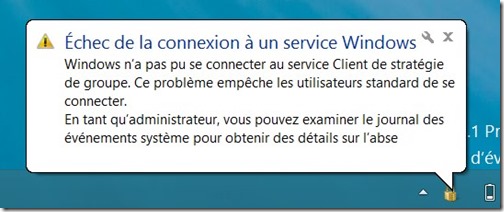

Note : Durant le déploiement, si le script fonctionne correctement, vous serez “poppé” par un message système non bloquant vous rappelant que les GPO ne peuvent pas s’appliquer: